Vi-rút ngày càng tinh vi hơn và các tính năng bảo mật được thiết kế để chống lại chúng cũng vậy. Tính năng Bảo vệ ngăn xếp được thực thi bằng phần cứng ở chế độ hạt nhân là một biện pháp bảo vệ tiên tiến khác có trong Windows 11.

Cái tên này có thể khó nghe nhưng nó mô tả chính xác chức năng của tính năng bảo mật về mặt kỹ thuật. Nhưng điều đó có nghĩa là gì trong tiếng Anh đơn giản? Nó thậm chí có cần thiết không? Hãy cùng tìm hiểu.

Khóa học cấp tốc về lỗi tràn bộ đệm ngăn xếp

Trước khi có thể hiểu chức năng bảo vệ ngăn xếp được thực thi bằng phần cứng, bạn phải hiểu các cuộc tấn công tràn bộ đệm ngăn xếp là gì vì đó chính là điều mà tính năng này đang cố gắng chống lại. Và trước khi bạn có thể nắm bắt được điều đó, bạn cần phải có ý tưởng về ý nghĩa của Ngăn xếp.

Nói một cách đơn giản nhất, ngăn xếp đề cập đến các địa chỉ bộ nhớ đang được sử dụng bởi một chương trình đang hoạt động. Mỗi tiến trình hoặc ứng dụng đang chạy đều được gán một ngăn xếp, bao gồm cả các tiến trình hệ thống. Dữ liệu được ghi và đọc từ ngăn xếp này, duy trì sự tách biệt với các tiến trình khác bằng bộ nhớ.

Nhưng đôi khi có sự cố xảy ra và một chương trình tràn ra khỏi ngăn xếp được phân ranh giới của nó. Đây được gọi là lỗi Stack Overflow và có thể dẫn đến tất cả các loại hành vi kỳ lạ khi quá trình cố gắng đọc dữ liệu không dành cho nó.

Tấn công tràn bộ đệm ngăn xếp là gì?

Cho đến nay chúng ta đã thảo luận về lỗi tràn ngăn xếp trong bối cảnh xảy ra lỗi ngoài ý muốn. Nhưng hiện tượng này cũng có thể bị lợi dụng một cách có chủ ý để kiểm soát các chương trình và quy trình bằng cách cung cấp cho chúng những thông tin đầu vào không mong muốn.

Các cuộc tấn công bộ nhớ như vậy – còn được gọi là tấn công Lập trình hướng trả về hoặc ROP – khá khó để chương trình phát hiện vì chính bộ nhớ mà nó đọc hướng dẫn đã bị xâm phạm. Đặc biệt nếu chương trình được đề cập là một quy trình hệ thống cốt lõi không thể dựa vào bất kỳ chương trình cấp thấp nào khác để tự xác minh.

Điều này khiến các cuộc tấn công tràn bộ đệm ngăn xếp trở thành một loại mối đe dọa mạng rất nguy hiểm. Một thứ đang bị lợi dụng bởi làn sóng vi-rút mới.

Giải pháp: Bảo vệ ngăn xếp bắt buộc bằng phần cứng ở chế độ hạt nhân

Chúng ta đã thảo luận về việc việc thiếu đường cơ sở cấp thấp để các quy trình hệ thống tự so sánh khiến chúng dễ bị tấn công tràn bộ đệm như một ứng dụng thông thường. Nhưng điều gì sẽ xảy ra nếu chúng ta có thể thiết lập đường cơ sở trong chính phần cứng cơ bản?.

Đó chính xác là chức năng của tính năng bảo vệ ngăn xếp được thực thi bằng phần cứng ở chế độ hạt nhân. Bằng cách sử dụng ảo hóa, CPU được tách biệt khỏi các ứng dụng và quy trình đang chạy trên máy tính của bạn, bảo vệ nó khỏi mọi hành vi giả mạo thông qua thao tác bộ nhớ.

Điều này là do các địa chỉ ngăn xếp cũng được giữ trong ngăn xếp Shadow song song không được hiển thị với phần còn lại của PC. Mỗi khi một tiến trình ở chế độ kernel (về cơ bản là các chức năng hệ thống cấp thấp) đọc thông tin, địa chỉ cũng được xác nhận bằng bản sao được lưu trữ trong ngăn xếp bóng. Quá trình này sẽ bị chấm dứt nếu có bất kỳ sự khác biệt nào.

Các yêu cầu để chạy Bảo vệ ngăn xếp bắt buộc bằng phần cứng trên PC của bạn là gì?

Là một tính năng cấp thấp có các phần phụ thuộc cụ thể vào phần cứng, tính năng bảo vệ ngăn xếp nâng cao này có yêu cầu cao về phần cứng. Chỉ những bộ xử lý hỗ trợ các tính năng ảo hóa CPU mới nhất mới có thể triển khai biện pháp bảo mật này.

Đối với Intel, điều này có nghĩa là Công nghệ thực thi luồng điều khiển (CET), trong khi AMD chỉ gọi đơn giản là ngăn xếp bóng AMD. Ngay cả khi bộ xử lý của bạn hỗ trợ tính năng này, tính năng ảo hóa CPU và tính toàn vẹn bộ nhớ phải được bật để tính năng này có hiệu lực.

Tuy nhiên, hãy nhớ rằng các tính năng bảo mật liên quan đến ảo hóa cũng có thể có tác động nhỏ đến hiệu suất của máy tính. Đây chủ yếu là lý do tại sao các tính năng này thường không được bật theo mặc định.

Phải làm gì nếu Bảo vệ ngăn xếp được thi hành bằng phần cứng ở chế độ lõi bị tắt?

Có nhiều lý do khiến tính năng bảo vệ ngăn xếp được thi hành bằng phần cứng ở chế độ nhân có thể bị tắt trên PC của bạn. Bộ xử lý của bạn có thể không hỗ trợ tính năng này hoặc có thể chỉ yêu cầu kích hoạt thủ công.

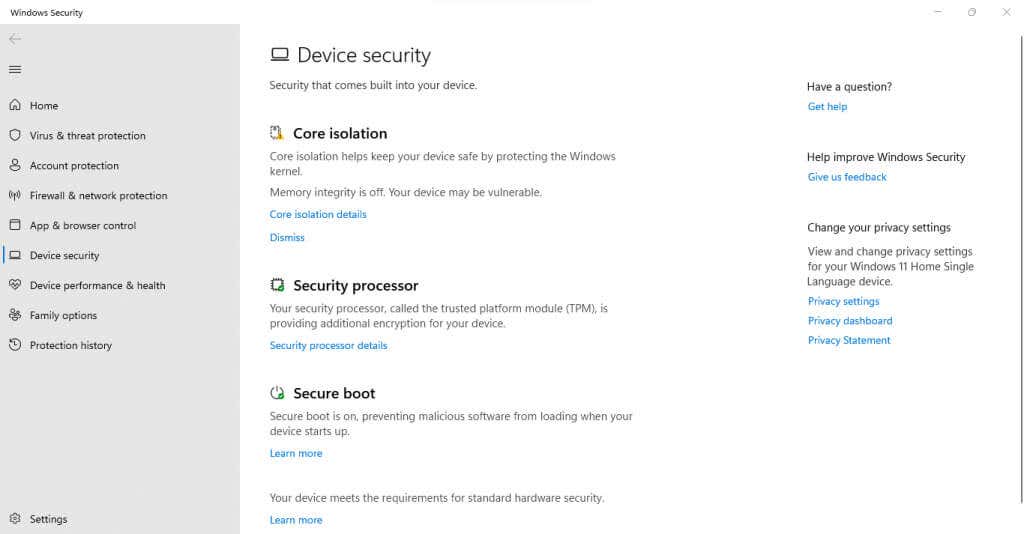

Tuy nhiên, trước khi bạn tìm kiếm tùy chọn và thử bật tùy chọn đó, hãy dành chút thời gian để cân nhắc xem bạn có cần hay không. Bởi vì đối với hầu hết người dùng, việc cách ly lõi và các tính năng bảo mật liên quan có thể không cần thiết.

Các vi-rút và phần mềm độc hại thông thường được xử lý hiệu quả bởi Microsoft Windows Defender. Trừ khi hệ thống của bạn chứa dữ liệu nhạy cảm có thể là mục tiêu cụ thể của các tin tặc chuyên dụng, bạn không thực sự cần bảo vệ ngăn xếp trên PC của mình.

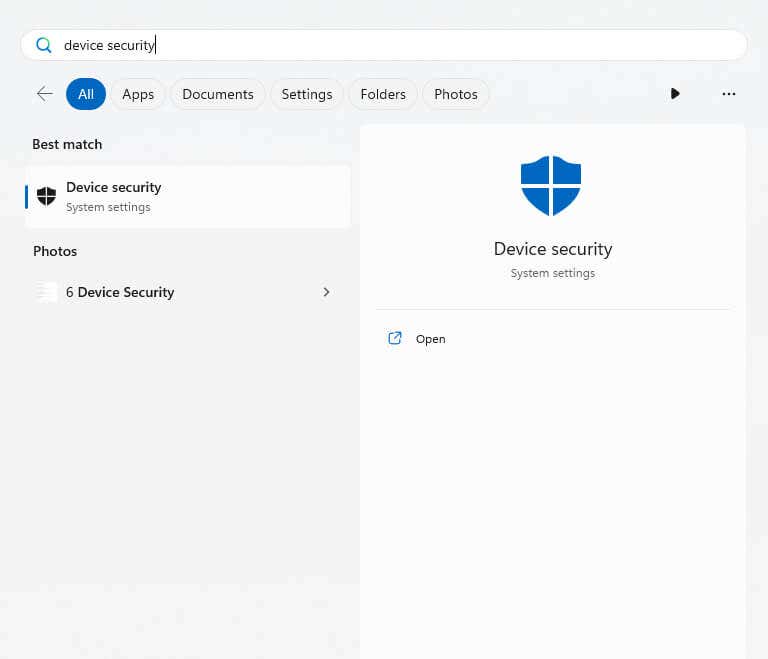

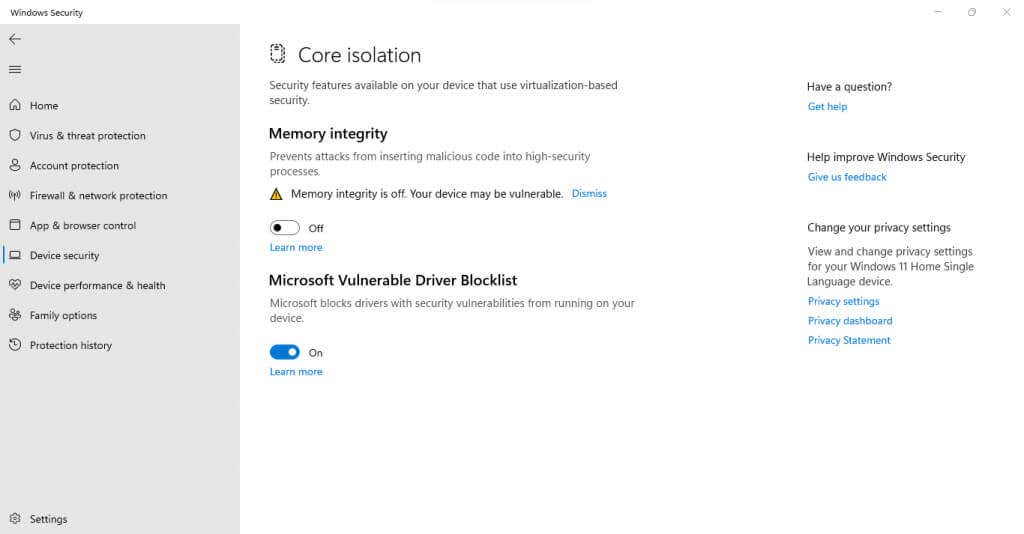

Nhưng nếu bạn muốn bật tính năng này thì đây là cách thực hiện:

Nếu bạn nhìn thấy tùy chọn nhưng nó có màu xám, bạn chỉ cần kích hoạt ảo hóa trong BIOS và bật tính toàn vẹn của bộ nhớ. Sau khi thực hiện việc đó, bạn có thể bật Bảo vệ ngăn xếp được thực thi bằng phần cứng ở chế độ hạt nhân. Khởi động lại PC của bạn và thay đổi sẽ có hiệu lực.

Đôi khi tính năng này sẽ bị chặn bởi trình điều khiển không tương thích, lúc đó bạn có thể xóa bản cập nhật trình điều khiển của mình. Mặc dù vấn đề này đã trở nên ít phổ biến hơn sau một vài bản cập nhật vừa qua.

Tính năng Bảo vệ ngăn xếp được thực thi bằng phần cứng ở chế độ hạt nhân có đáng giá trong Windows 11 không?

Windows 11 đi kèm với hàng loạt tính năng bảo mật nâng cao được thiết kế để ngăn chặn ngay cả những nỗ lực tấn công chuyên sâu nhất. Hầu hết các tính năng như TPM hoặc Khởi động an toàn đều được bật theo mặc định trên các hệ thống được hỗ trợ.

Nhưng tính năng Bảo vệ ngăn xếp được thực thi bằng phần cứng ở chế độ hạt nhân thì khác. Vì nó có thể có tác động nhỏ đến hiệu suất và không cần thiết đối với hầu hết các hệ thống nên nó phải được kích hoạt theo cách thủ công. Chưa kể các yêu cầu phần cứng nghiêm ngặt hơn đối với tính năng này, không giống như TPM gần như phổ biến ngay cả trên các chip cũ hơn một chút.

Vì vậy, nếu bạn thấy tùy chọn này trong cửa sổ Bảo mật thiết bị và lo ngại về các cuộc tấn công vi-rút cấp độ thấp, bạn có thể bật tính năng bảo vệ ngăn xếp được thi hành bằng phần cứng để đảm bảo bảo mật hoàn hảo. Nếu tác động đến hiệu suất trở nên đáng chú ý, bạn luôn có thể vô hiệu hóa lại.

.