Rootkit được tin tặc sử dụng để che giấu phần mềm độc hại dai dẳng, dường như không thể phát hiện được trong thiết bị của bạn, chúng sẽ âm thầm đánh cắp dữ liệu hoặc tài nguyên, đôi khi trong suốt nhiều năm. Chúng cũng có thể được sử dụng theo kiểu keylogger trong đó tổ hợp phím và liên lạc của bạn được giám sát cung cấp cho người xem thông tin riêng tư.

Phương pháp hack đặc biệt này đã thấy sự liên quan nhiều hơn trước năm 2006, trước khi Microsoft Vista yêu cầu các nhà cung cấp ký điện tử tất cả các trình điều khiển máy tính. Kernel Patch Protection (KPP) khiến người viết phần mềm độc hại thay đổi phương thức tấn công của họ và chỉ gần đây vào năm 2018 với Hoạt động gian lận quảng cáo Zacinlo, rootkits đã nhập lại ánh đèn sân khấu.

Rootkits trước khi hẹn hò 2006 đều dựa trên hệ điều hành cụ thể. Tình huống Zacinlo, một rootkit thuộc họ phần mềm độc hại Detrahere, đã cho chúng ta một thứ thậm chí còn nguy hiểm hơn dưới dạng rootkit dựa trên phần sụn. Bất kể, rootkit chỉ chiếm khoảng một phần trăm của tất cả sản lượng phần mềm độc hại được nhìn thấy hàng năm.

Mặc dù vậy, vì sự nguy hiểm mà chúng có thể gây ra, sẽ rất khôn ngoan khi hiểu cách phát hiện các rootkit có thể đã xâm nhập vào hệ thống của bạn hoạt động.

Phát hiện Rootkit trong Windows 10 (Trong -Depth)

Zacinlo đã có thực sự đã hoạt động được gần sáu năm trước khi được phát hiện nhắm vào nền tảng Windows 10. Thành phần rootkit có khả năng cấu hình cao và bảo vệ chính nó khỏi các quy trình mà nó cho là nguy hiểm đối với chức năng của nó và có khả năng chặn và giải mã các liên lạc SSL.

Nó sẽ mã hóa và lưu trữ tất cả dữ liệu cấu hình của nó trong Windows Registry và, Trong khi Windows đang tắt, hãy viết lại từ bộ nhớ vào đĩa bằng một tên khác và cập nhật khóa đăng ký của nó. Điều này đã giúp nó tránh bị phát hiện bởi phần mềm chống vi-rút tiêu chuẩn của bạn.

In_content_1 all: [300x250] / dfp: [640x360]->Điều này cho thấy rằng một phần mềm chống vi-rút hoặc phần mềm chống phần mềm tiêu chuẩn là không đủ để phát hiện rootkit. Mặc dù, có một vài chương trình chống phần mềm độc hại hàng đầu sẽ cảnh báo bạn về những nghi ngờ về một cuộc tấn công rootkit.

5 thuộc tính chính của một phần mềm chống vi-rút tốt

Hầu hết các chương trình chống vi-rút nổi bật hiện nay sẽ thực hiện tất cả năm phương pháp đáng chú ý này để phát hiện rootkit.

Thực hiện quét Rootkit

Thực hiện quét rootkit là nỗ lực tốt nhất để phát hiện nhiễm trùng rootkit. Thông thường hệ điều hành của bạn không thể tin cậy để tự mình xác định một rootkit và đưa ra một thách thức để xác định sự hiện diện của nó. Rootkit là gián điệp chính, che dấu vết của chúng ở hầu hết các lượt và có khả năng ẩn trong tầm nhìn rõ ràng.

Nếu bạn nghi ngờ một cuộc tấn công virus rootkit đã xảy ra trên máy của bạn, một chiến lược tốt để phát hiện sẽ là tắt nguồn máy tính và thực hiện quét từ một hệ thống sạch đã biết. Một cách chắc chắn để xác định vị trí rootkit trong máy của bạn là thông qua phân tích kết xuất bộ nhớ. Một rootkit không thể ẩn các hướng dẫn mà nó cung cấp cho hệ thống của bạn khi nó thực thi chúng trong bộ nhớ của máy.

Sử dụng WinDbg để phân tích phần mềm độc hại

Microsoft Windows đã cung cấp công cụ gỡ lỗi đa chức năng riêng có thể được sử dụng để thực hiện gỡ lỗi quét trên các ứng dụng, trình điều khiển hoặc chính hệ điều hành. Nó sẽ gỡ lỗi chế độ lõi và mã chế độ người dùng, giúp phân tích các lần đổ vỡ và kiểm tra các thanh ghi CPU.

Một số hệ thống Windows sẽ đi kèm với WinDbg. sẽ cần tải xuống từ Microsoft Store. Xem trước WinDbg là phiên bản hiện đại hơn của WinDbg, cung cấp hình ảnh trực quan dễ dàng hơn, cửa sổ nhanh hơn, tập lệnh hoàn chỉnh và các lệnh, tiện ích mở rộng và quy trình làm việc giống như bản gốc.

Tại mức tối thiểu, bạn có thể sử dụng WinDbg để phân tích bộ nhớ hoặc kết xuất sự cố, bao gồm cả màn hình xanh chết chóc (BSOD). Từ kết quả, bạn có thể tìm kiếm các chỉ số của một cuộc tấn công phần mềm độc hại. Nếu bạn cảm thấy rằng một trong những chương trình của bạn có thể bị cản trở bởi sự hiện diện của phần mềm độc hại hoặc đang sử dụng nhiều bộ nhớ hơn mức cần thiết, bạn có thể tạo một tệp kết xuất và sử dụng WinDbg để giúp phân tích nó.

Kết xuất bộ nhớ hoàn chỉnh có thể chiếm dung lượng ổ đĩa đáng kể, do đó, tốt hơn là thực hiện kết xuất Chế độ hạt nhânhoặc kết xuất bộ nhớ nhỏ thay thế. Kết xuất chế độ Kernel sẽ chứa tất cả thông tin sử dụng bộ nhớ của kernel tại thời điểm xảy ra sự cố. Kết xuất bộ nhớ nhỏ sẽ chứa thông tin cơ bản trên các hệ thống khác nhau như trình điều khiển, hạt nhân và hơn thế nữa, nhưng so sánh rất nhỏ.

Các bãi chứa bộ nhớ nhỏ hữu ích hơn trong việc phân tích lý do tại sao BSOD xảy ra. Để phát hiện rootkit, phiên bản hoàn chỉnh hoặc kernel sẽ hữu ích hơn.

Tạo tệp kết xuất Kernel-Mode

Một tệp kết xuất Kernel-Mode có thể được tạo theo ba cách:

Chúng tôi sẽ chọn lựa số ba.

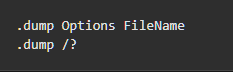

Để thực hiện tệp kết xuất cần thiết, bạn chỉ cần nhập lệnh sau vào cửa sổ Lệnh của WinDbg.

Thay thế Tên tệpbằng một tên thích hợp cho tệp kết xuất và tên miền? >f. Hãy chắc chắn rằng các f fv là chữ thường nếu không bạn sẽ tạo một loại tệp kết xuất khác.

Khi trình gỡ lỗi đã chạy khóa học của nó (lần quét đầu tiên sẽ mất vài phút), một tệp kết xuất sẽ đã được tạo và bạn sẽ có thể phân tích kết quả của mình.

Hiểu những gì bạn đang tìm kiếm, chẳng hạn như sử dụng bộ nhớ dễ bay hơi (RAM), để xác định sự hiện diện của rootkit cần có kinh nghiệm và thử nghiệm. Mặc dù có thể không được khuyến nghị cho người mới, để kiểm tra các kỹ thuật phát hiện phần mềm độc hại trên hệ thống trực tiếp. Để làm điều này một lần nữa sẽ cần có kiến thức chuyên môn và kiến thức chuyên sâu về hoạt động của WinDbg để không vô tình triển khai virus sống vào hệ thống của bạn.

Có những cách an toàn hơn, thân thiện với người mới bắt đầu để khám phá tốt hơn kẻ thù ẩn.

Phương thức quét bổ sung

Phát hiện thủ công và phân tích hành vi cũng là phương pháp đáng tin cậy để phát hiện rootkit. Cố gắng khám phá vị trí của rootkit có thể là một nỗi đau lớn, vì vậy, thay vì nhắm mục tiêu vào chính rootkit, thay vào đó, bạn có thể tìm kiếm các hành vi giống như rootkit.

Bạn có thể tìm kiếm rootkit trong các gói phần mềm đã tải xuống bằng cách sử dụng Tùy chọn cài đặt nâng cao hoặc tùy chỉnh trong khi cài đặt. Những gì bạn có thể cần tìm là bất kỳ tập tin lạ nào được liệt kê trong chi tiết. Các tệp này nên được loại bỏ hoặc bạn có thể thực hiện tìm kiếm nhanh trực tuyến cho bất kỳ tài liệu tham khảo nào về phần mềm độc hại.

Tường lửa và báo cáo đăng nhập của chúng là một cách cực kỳ hiệu quả để khám phá rootkit. Phần mềm sẽ thông báo cho bạn nếu mạng của bạn đang được xem xét kỹ lưỡng và sẽ cách ly mọi tải xuống đáng ngờ hoặc không thể nhận ra trước khi cài đặt.

Nếu bạn nghi ngờ rằng rootkit có thể đã có trên máy của mình, bạn có thể truy cập vào báo cáo ghi nhật ký tường lửa và tìm bất kỳ hành vi thông thường nào.

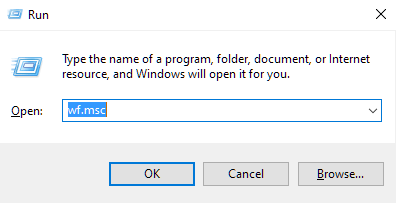

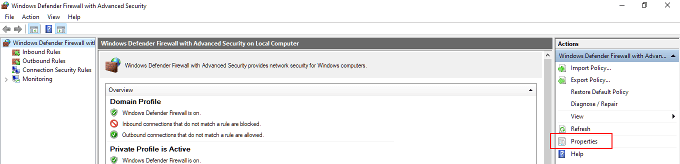

Xem lại Báo cáo ghi nhật ký tường lửa

Bạn sẽ muốn xem xét các báo cáo ghi nhật ký tường lửa hiện tại của bạn, tạo một ứng dụng nguồn mở như IP Traffic Spyvới khả năng lọc nhật ký tường lửa, một công cụ rất hữu ích. Các báo cáo sẽ cho bạn thấy những gì cần thiết để xem một cuộc tấn công xảy ra.

Nếu bạn có một mạng lớn với tường lửa lọc độc lập, IP Traffic Spy sẽ không cần thiết. Thay vào đó, bạn sẽ có thể thấy các gói gửi đến và gửi đi cho tất cả các thiết bị và máy trạm trên mạng thông qua nhật ký tường lửa.

Cho dù bạn đang ở trong nhà hoặc doanh nghiệp nhỏ, bạn có thể sử dụng modem được cung cấp bởi ISP của bạn hoặc, nếu bạn sở hữu một, tường lửa hoặc bộ định tuyến cá nhân để lấy nhật ký tường lửa. Bạn có thể xác định lưu lượng truy cập cho từng thiết bị được kết nối với cùng một mạng.

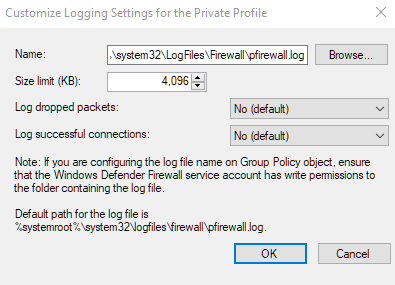

Cũng có thể có ích khi bật tệp Nhật ký tường lửa của Windows. Theo mặc định, tệp nhật ký bị tắt nghĩa là không có thông tin hoặc dữ liệu nào được ghi.

Để mắt đến bất cứ điều gì khác thường trong các tệp nhật ký. Ngay cả lỗi hệ thống nhỏ nhất cũng có thể chỉ ra nhiễm trùng rootkit. Một cái gì đó dọc theo dòng sử dụng CPU hoặc băng thông quá mức khi bạn không chạy bất cứ thứ gì quá khắt khe, hoặc có thể là một đầu mối chính.